Pruebas de penetración

Identificación de brechas y prevención de ataques

Identifica de forma proactiva las vulnerabilidades para gestionar el riesgo cibernético y reducir al mismo tiempo el impacto empresarial

Habla con un expertoFrustra al hacker encarnando al hacker

Servicios de Pen Testing

Los servicios de pruebas de penetración de CyberProof ofrecen un amplio conjunto de capacidades para detectar y validar de forma proactiva vulnerabilidades, puntos débiles de configuración, brechas de control y concienciación del personal dentro de las organizaciones, realizando de forma segura las acciones que realizaría un actor malicioso.

Con estos servicios, ayudamos a las organizaciones a comprender mejor el panorama cambiante de las amenazas y a gestionar los riesgos cibernéticos para mantener sus sistemas seguros:

- Servicios de pruebas de penetración en aplicaciones

- Servicios de pruebas de penetración en redes

- Servicios de pruebas de penetración de aplicaciones móviles

- Servicios de pruebas de IoT y OT

- Servicios de pruebas de simulación de equipo rojo

La amenaza para las empresas

En el panorama actual de la ciberseguridad, las organizaciones se enfrentan a multitud de amenazas sofisticadas y polifacéticas que requieren soluciones igualmente avanzadas y polifacéticas.

Las violaciones de datos, que implican el acceso no autorizado a bases de datos y redes sensibles, suponen una amenaza significativa para las empresas, mientras que los ataques de phishing, las infecciones de malware, los ataques DDoS y los ataques de ransomware siguen siendo amenazas comunes.

Estas amenazas se han vuelto cada vez más complejas, y los atacantes utilizan una serie de tácticas y técnicas para comprometer los sistemas y robar datos confidenciales.

Seguir el ritmo del cambio

Aunque la necesidad de realizar pruebas de penetración se originó por requisitos normativos, las principales motivaciones para realizarlas hoy en día son la validación de la seguridad, la evaluación de daños potenciales y el ciberseguro.

La mayoría de los entornos informáticos empresariales se actualizan con más frecuencia que en el pasado, y se añaden o eliminan activos cada pocos meses, o semanas, lo que exige que la seguridad de esos entornos y las superficies de ataque se evalúen con una cadencia de pruebas más rápida.

Cuando la cadencia de validación es inferior a la de cambio, las infraestructuras de IT permanecen sin probar durante largos periodos de tiempo, poniendo en riesgo el negocio.

Pruebas de penetración para identificar y remediar riesgos

Las pruebas de penetración son cruciales para que las organizaciones identifiquen y aborden las vulnerabilidades de las aplicaciones y las redes antes de que puedan ser explotadas.

Al simular ataques del mundo real, las pruebas de penetración descubren puntos débiles de seguridad que podrían ser explotados por agentes maliciosos, lo que permite adoptar medidas proactivas para mejorar la postura general de seguridad.

Esto ayuda a estimar cualquier daño, comprender las amenazas y vulnerabilidades emergentes, cumplir la normativa y desarrollar una estrategia integral de ciberseguridad alineada con los objetivos empresariales.

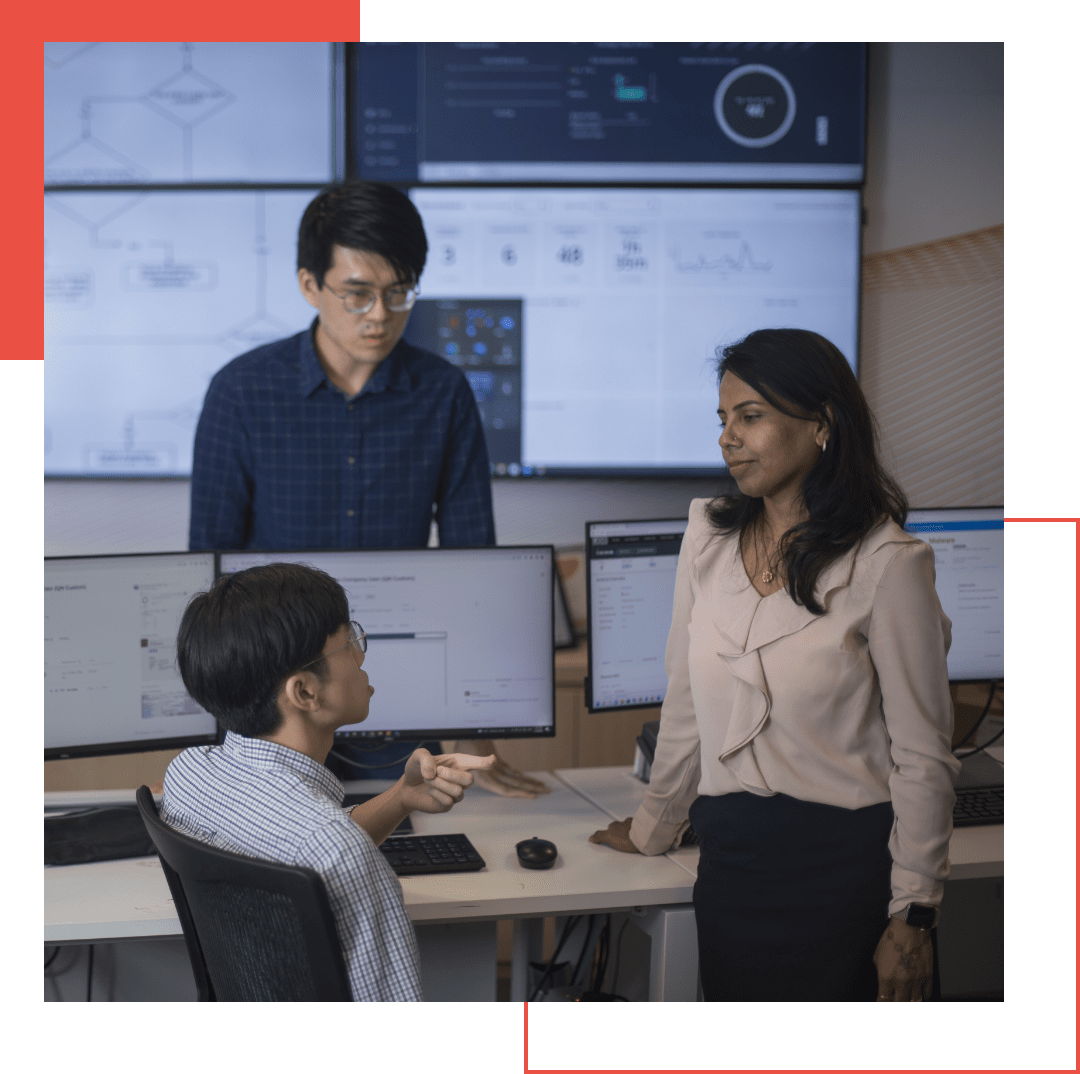

Nuestro enfoque de las pruebas de penetración

En CyberProof, comprendemos las complejidades del panorama moderno de amenazas al que se enfrentan las empresas. Realizamos pruebas de penetración para identificar y abordar amenazas específicas, como violaciones de datos, ataques de phishing, infecciones de malware, ataques DDoS y ataques de ransomware.

Nuestros hackers éticos utilizan un enfoque técnico sistemático para buscar y encontrar lagunas de seguridad en tu red o sistemas de software. A continuación, realizamos pruebas de penetración para explorar y explotar estas vulnerabilidades, confirmando su existencia y estimando los posibles daños a tus aplicaciones o redes.

Nuestro enfoque está diseñado para que las empresas puedan contrarrestar de forma proactiva las ciberamenazas específicas y en evolución, proporcionando una protección completa contra posibles ataques.

Qué puedes esperar

Hackers éticos expertos

Un equipo de hackers éticos experimentados que comprende la mentalidad de los atacantes maliciosos, emplea las mismas tácticas, técnicas y procedimientos para exponer las vulnerabilidades.

Simulaciones de ataques reales

Se realizan simulaciones de ataques reales a tus aplicaciones y redes, lo que nos permite evaluar eficazmente la resistencia de tu sistema.

Informes exhaustivos

Después de cada prueba de penetración se proporciona un informe detallado en el que se describen las vulnerabilidades detectadas, los riesgos que plantean y las medidas de mitigación recomendadas.

Mejora continua

Las pruebas y el soporte continuos garantizan que tus aplicaciones sigan siendo seguras a medida que surgen nuevas amenazas y evoluciona tu negocio.

Comprender el valor

- Seguridad robusta: Al comprender y abordar las vulnerabilidades de tu sistema, puedes proteger tus aplicaciones de posibles ciberataques, garantizando una seguridad robusta.

- Toma de decisiones informada: Las simulaciones de ataques reales y los informes detallados te permiten tomar decisiones informadas sobre tu estrategia de seguridad, priorizando los recursos donde más se necesitan.

- Cumplimiento y confianza: Al abordar eficazmente las vulnerabilidades, puedes demostrar tu compromiso con la seguridad, garantizando el cumplimiento de las normas del sector y consolidando la confianza de tus clientes y partes interesadas.

- Negocio a prueba de futuro: Con un apoyo permanente y una mejora continua, puedes adelantarte a las amenazas emergentes, salvaguardando la seguridad y resistencia de tu organización ante futuros retos.

Habla con un experto

Descubre cómo podemos ayudarte a identificar y abordar las vulnerabilidades de aplicaciones y redes antes de que puedan ser explotadas.

HABLA CON UN EXPERTO